40 червоних хакерів. Як формувалась кібер-екосистема Китаю – RUSI

Cтарший науковий співробітник проєкту з кіберзахисту Центру досліджень безпеки (CSS) при Швейцарській федеральній вищій технічній школі Цюриха Юджиніо Бенінкаса розповідає як Китай вибудовував свої кіберсили на основі спочатку розрізнених хакерських група, а згодом приватних і державних установ. Відтак протягом двох десятиліть неформальні хакерські угруповання Китаю перетворилися на ключових архітекторів кібернетичного апарату Китаю.

З січня по березень 2025 року США висунули звинувачення або наклали санкції на осіб та компанії, пов'язані з китайськими державними зловмисниками, відомими як APT27, Red Hotel та Flax Typhoon. Це назви, які використовують дослідники кібербезпеки для об'єднання суб'єктів, що застосовують схожі тактики. Багато осіб, що стоять за цими групами, ведуть своє коріння від попередньої спільноти елітних хакерів, відомих як «червоні хакери» або Honkers, які були активними на онлайн-форумах у середині 1990-х і 2000-х роках.

Протягом наступних двох десятиліть ці Honkers еволюціонували від неформальних хакерських угруповань до ключових архітекторів кібернетичного апарату Китаю. Багато з них заснували стартапи в галузі безпеки, допомогли створити команди з кібербезпеки в таких великих технологічних компаніях, як Baidu, Alibaba, Tencent і Huawei, а також сприяли формуванню ринку кібербезпеки, що базується на можливостях захисту від атак. Сьогодні ці можливості, ймовірно, слугують ключовими чинниками для груп APT (Advanced Persistent Threat) Китаю, оскільки кібероперації все частіше здійснюються через проксі-сервери приватного сектору.

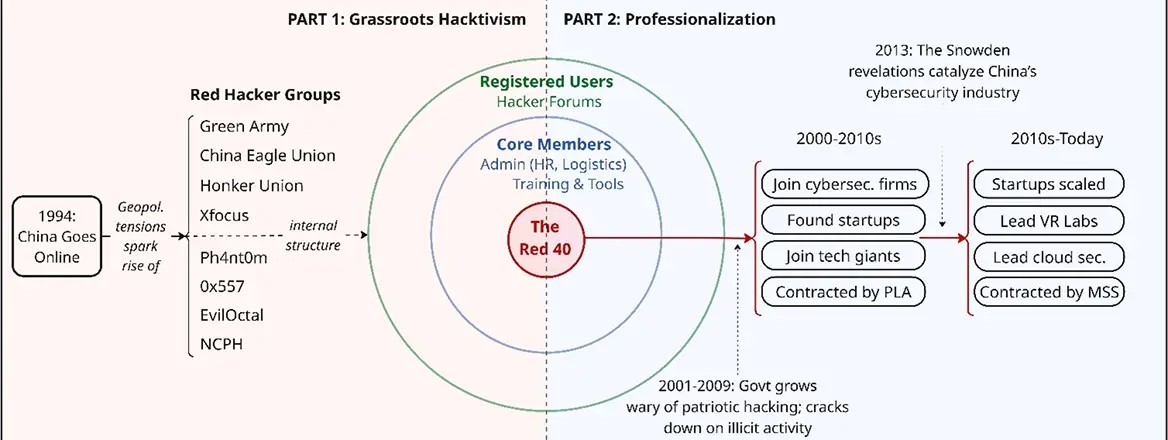

Від хактивізму на низовому рівні до професіоналізації груп червоних хакерів. Зображення Юджиніо Бенінкаса

Недавній звіт Проєкту кіберзахисту Центру досліджень безпеки (CSS) при ЕТН Цюріх під назвою «До Вегаса: «Червоні хакери», які сформували кібер-екосистему Китаю» відображає цю еволюцію. Він зосереджується на 40 впливових постатях, яких називають «Червоною сороковкою», і простежує, як неформальні таланти поступово вливалися в тісно інтегровану екосистему, де неформальні мережі, приватні підприємства та державні інтереси перетинаються через поєднання експериментів на низовому рівні, стратегічного узгодження та посилення інституційного контролю.

Створення Red 40

Red 40 сформувалася на початку ери інтернету в Китаї. Після підключення Китаю до глобальної мережі інтернет у 1994 році університети стали ключовими центрами зв'язку та експериментів, сприяючи розвитку хакерської культури до поширення інтернету. Наприкінці 1990-х років почали з'являтися групи червоних хакерів, рухомі націоналізмом, технічною цікавістю та зростаючими геополітичними напруженнями. Такі групи, як Honker Union, Green Army та China Eagle Union, набули популярності під час хвилі кібервійн між 1998 і 2001 роками, націлених на іноземні суб'єкти, які вважалися ворожими до Китаю, зокрема США, Тайвань та Японія.

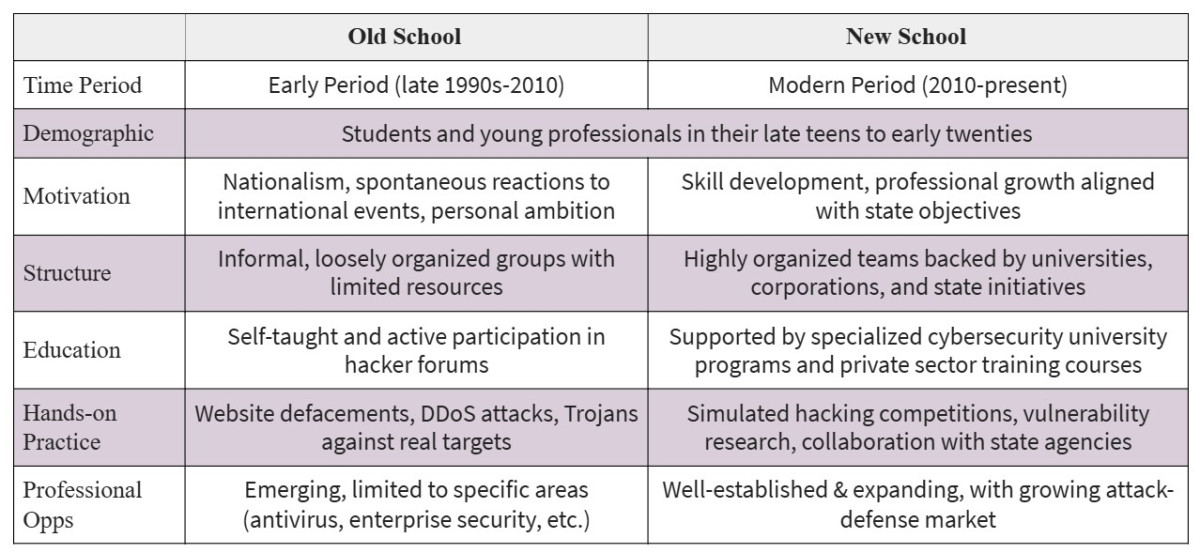

Ці операції були як наступальними, так і оборонними, надаючи практичний досвід у реальних умовах у той час, коли екосистема кібербезпеки Китаю ще перебувала на початковому етапі розвитку, а офіційні програми навчання були обмеженими. Університети пропонували небагато спеціалізованих програм, а такі механізми, як змагання «Захопи прапор» (імітовані виклики з кібербезпеки, де учасники застосовують наступальні та оборонні навички, такі як використання вразливостей, зворотна інженерія або криптографія, для вирішення проблем і пошуку прихованих «прапорів» для отримання очок) або платформи винагород за виявлення помилок (структуровані ініціативи, де організації запрошують дослідників у галузі безпеки виявляти та відповідально розкривати вразливості в своїх системах, пропонуючи фінансову винагороду за дійсні знахідки) залишалися на початковому етапі протягом 2000-х років і набули популярності лише на початку 2010-х років. Цю прогалину заповнили групи червоних хакерів. Самоорганізовані та технічно підковані, вони розвивали свої навички методом проб і помилок – часто досліджуючи реальні цілі, керуючись переконанням, що оволодіння наступальними техніками є необхідним для ефективної оборони.

Хоча такі групи, як Honker Union і Green Army, привернули тисячі користувачів, саме їхні внутрішні кола стали рушійною силою справжніх технічних інновацій і дали початок Red 40. Ці 40 технічно просунутих осіб відіграли центральну роль у створенні основ вітчизняної індустрії кібербезпеки Китаю.

Розвиток галузі

Наприкінці 2000-х років все більше відомих груп червоних хакерів розпадалися під тиском обставин. Внутрішньо багато з них стикалися з конфліктами між лідерами, розбіжностями в цілях та старінням членів. Як сказав один із колишніх членів Honker Union, «перш за все, більшість із нас, хто був студентами, мусили знайти практичну роботу після закінчення навчання». Зовні уряд ставав дедалі обережнішим щодо діяльності хакерських груп. Поправка VII до Кримінального кодексу 2009 року криміналізувала несанкціоноване втручання та розповсюдження хакерських інструментів, що призвело до арештів та закриття онлайн-форумів.

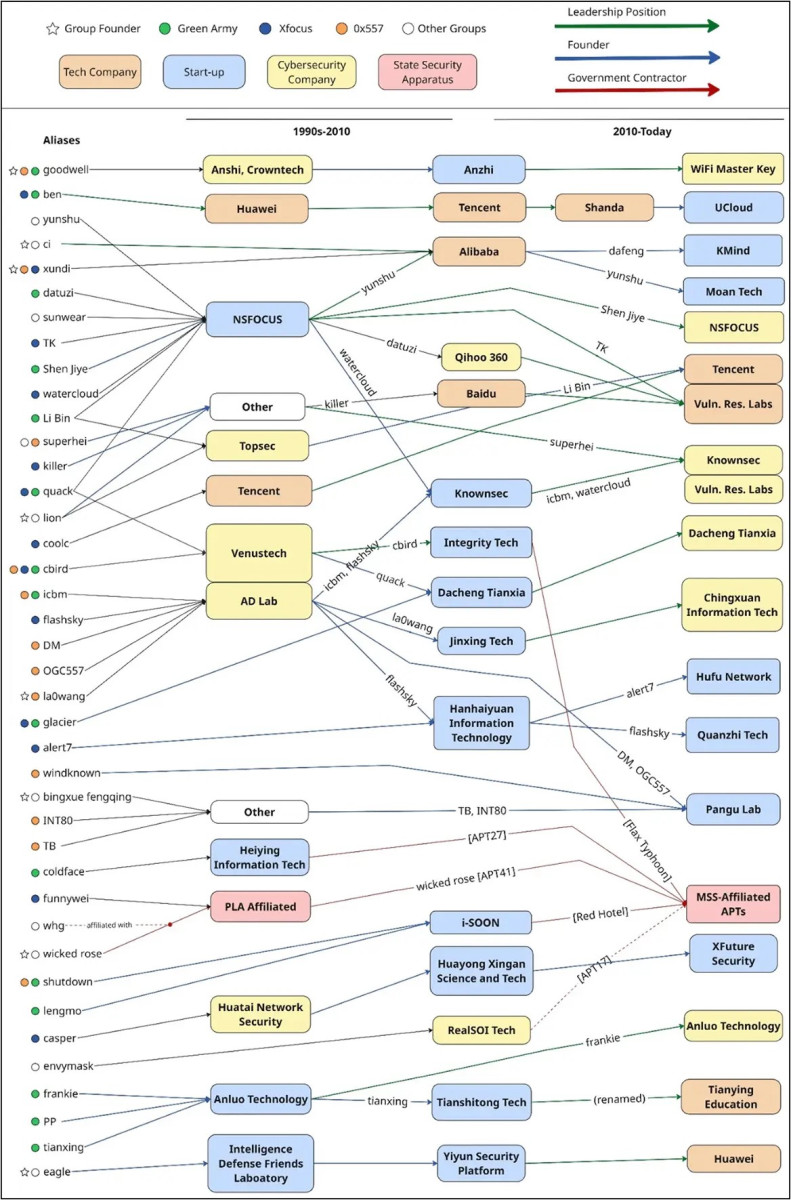

Протягом того ж періоду сектор інформаційно-комунікаційних технологій (ІКТ) Китаю переживав стрімке зростання, зумовлене розширенням телекомунікацій, зростанням проникнення Інтернету та піднесенням великих технологічних компаній. Таке середовище привабило багатьох хакерів Red 40. Деякі заснували стартапи з кібербезпеки, такі як NSFOCUS і Knownsec, а інші приєдналися до відомих компаній з кібербезпеки, таких як Venustech і Topsec, або допомогли створити команди з кібербезпеки в Baidu, Alibaba, Tencent і Huawei.

Однак, незважаючи на це зростання, галузь кібербезпеки залишалася недорозвиненою. Як зазначив китайський технологічний ресурс PingWest, до 2010 року кібербезпека не отримувала належної уваги. Витік інформації Сноудена у 2013 році став поворотним моментом. Він підтвердив давні побоювання щодо стеження з боку США та прискорив національні зусилля з посилення кіберпотенціалу Китаю. Інвестиції різко зросли, а нормативно-правова база була переглянута, що значно посилило економічні стимули. У цьому контексті Red 40 очолив перехід до нової ери.

Траєкторії Red 40. Зображення Юджиніо Бенінкаса

До середини 2010-х років компанії, засновані членами Red 40, такі як NSFOCUS і Knownsec, стали національними лідерами. Деякі фігури Red 40 продовжили очолювати зусилля з безпеки хмарних технологій у таких великих технологічних компаніях, як Alibaba, Tencent і Huawei. Інші запустили стартапи в нових галузях, таких як відстеження APT і розвідка кіберзлочинності. Лабораторії, такі як Keen Lab і Xuanwu Lab від Tencent, очолювані членами Red 40, здобули світове визнання в галузі дослідження вразливостей завдяки елітним хакерським змаганням і платформам bug bounty.

Вбудовування в державні операції

У міру того як у 2010-х роках галузь кібербезпеки Китаю досягла зрілості, так само зріла і його екосистема високорозвинених і наполегливих кіберакторів, що фінансуються державою і все більше будуються навколо проксі-серверів приватного сектора. Паралельно зі своїм внеском у приватний сектор, члени Red 40 також стали ключовими фігурами в кіберопераціях, що фінансуються державою Китаю.

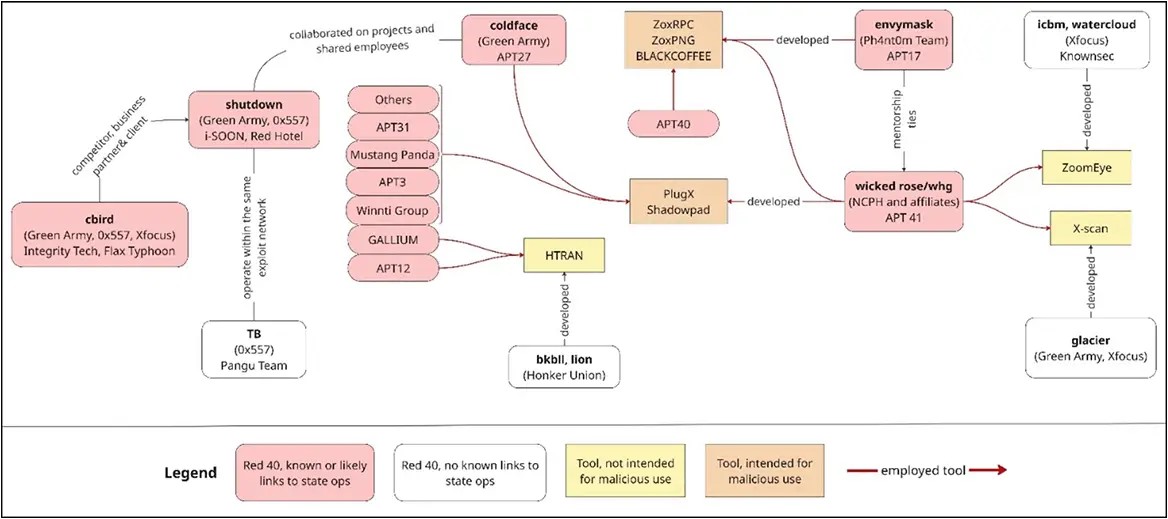

Такі фігури, як Тан Дайлін (wicked rose), Цзен Сяойон (envymask) і Чжоу Шуай (coldface), перейшли з онлайн-форумів до підставних компаній, що здійснюють кібершпигунство для урядових служб безпеки, ставши центральними фігурами в таких групах, як APT41, APT17 і APT27. З січня по березень 2025 року не тільки підставні компанії, але й відомі фірми, очолювані членами Red 40, були пов'язані з операціями, що фінансуються державою. Серед них – i-SOON, очолювана Ву Хайбо (shutdown) і Чен Чен (lengmo), та Integrity Tech, очолювана Цай Цзінцзін (cbird).

Ці фірми, які пов'язані з хакерами Aquatic Panda та Flax Typhoon, які, за повідомленнями, відповідають за злом жертв у широкому спектрі галузей по всьому світу, роблять великий акцент на комерційному навчанні з кібербезпеки. Ця відмінність є важливою: на відміну від підставних компаній, які часто мають мінімальну комерційну діяльність і служать в основному як оперативне прикриття, реальні підприємства орієнтовані на прибуток, масштабовані та вбудовані в ширший сектор кібербезпеки. Наприклад, Integrity Tech лідирує на ринку навчання з кібербезпеки в Китаї з часткою 20,4%. Використання таких фірм дозволяє створити більш стійкі, краще забезпечені ресурсами та інноваційні кіберможливості.

Мережі Red 40 та спільне використання інструментів у китайській екосистемі APT. Зображення Юджиніо Бенінкаса

Нарешті, багато членів Red 40, які брали участь у державних операціях, були особисто знайомі між собою і підтримували давні професійні та неформальні мережі, які допомогли сформувати спосіб обміну талантами та інструментами між китайськими групами APT.

Від Red 40 до наступного покоління

Red 40 заклав основу для того, що з того часу перетворилося на структуровану та інституціоналізовану кібер-екосистему, засновану на галузі, яка все більше рухається вперед завдяки інноваціям у сфері засобів захисту від атак. На відміну від попередніх поколінь, які дорослішали, читаючи хакерські журнали та навчаючись самостійно в Інтернеті, сьогодні кібер-кадри країни формуються завдяки хакерським змаганням, спеціалізованим університетським програмам та навчанням із захисту від атак. Сьогодні компанії, що базуються на культурі "захоплення прапора", вважаються основним двигуном інновацій, пропонуючи наступальні та оборонні послуги, такі як "червона команда", тестування на проникнення та аналіз загроз.

Чень Пейвен (Boundary Unlimited), Кевін Шень (Yunqi Wuyin) та Шу Цзюньлян (Feiyu Security) очолювали провідні університетські команди CTF, перш ніж запустити стартапи, побудовані на наступальних можливостях. Їхні компанії зосереджуються на фузінгу, безпеці додатків та безпечній розробці програмного забезпечення – сферах, де наступальні навички дають стратегічну перевагу. Інші, такі як Чжан Жуйдун (NoSugar) та Ян Чанчен (Zhongan Netstar), застосовують подібні техніки для виявлення шахрайства та підтримки правоохоронних органів. У міру зростання цієї екосистеми вона, ймовірно, відіграватиме все більш центральну роль у забезпеченні діяльності APT Китаю, з огляду на зростаюче використання державою суб'єктів приватного сектору для проведення кібероперацій.

Історія китайських червоних хакерів є прикладом того, як неформальні кіберспільноти, за наявності відповідних стимулів, можуть перетворитися на основні рушії розвитку державних можливостей. Red 40 не просто укомплектували кадрами екосистему кібербезпеки Китаю, вони сформували її з нуля. Тоді як інші країни розмірковують над тим, як розвивати кіберталанти та зміцнювати партнерство між державним і приватним секторами, досвід Китаю дає потужний урок: те, що починається на анонімних форумах, може закінчитися в залах засідань і на цифрових полях битв. Ігнорування цих нових цивільних талантів несе стратегічний ризик.

Джерело: RUSI

Відгуки

Немає відгуків.

Залишити коментар